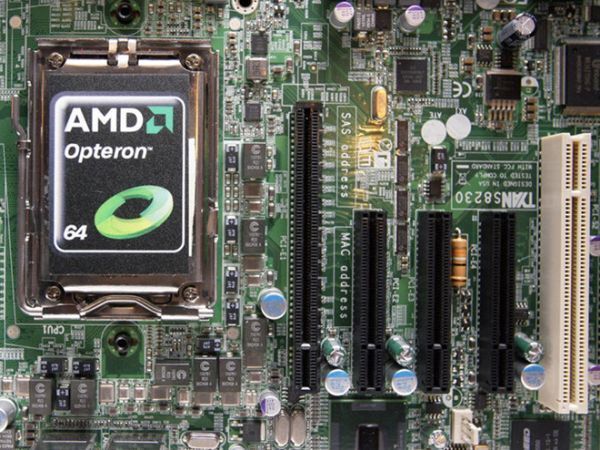

- Các nhà nghiên cứu của Đại học Công nghệ Graz (Áo) gần đây tiết lộ bộ vi xử lý (CPU) của Advanced Micro Devices (AMD) có niên đại từ đầu những năm 2010 dễ bị tấn công.

- Các nhà nghiên cứu của Đại học Công nghệ Graz (Áo) gần đây tiết lộ bộ vi xử lý (CPU) của Advanced Micro Devices (AMD) có niên đại từ đầu những năm 2010 dễ bị tấn công.

Theo Techxplore, các nhà nghiên cứu đã chứng minh một cặp phương pháp xâm nhập được gọi chung là “Take A Way" có khả năng truy cập vào các khóa mã hóa AES, một thuật toán mã hóa khối được chính phủ Mỹ áp dụng làm tiêu chuẩn mã hóa.

“Take A Way” bao gồm một cặp tấn công kênh bên gọi là “Collide+Probe” và “Load+Reload”. Chúng được đặt tên như vậy vì các cuộc tấn công này nhắm đến bộ dự đoán cách (way predictor) trong bộ nhớ đệm cấp 1 (L1 cache) của các đơn vị xử lý AMD. Được thiết kế để tăng hiệu quả tổng thể của các cơ chế truy cập bộ nhớ đệm trong CPU, đồng thời còn được sử dụng để dự đoán nơi dữ liệu được đặt trong bộ xử lý nhằm xác định thời điểm dữ liệu được truy cập, bộ dự đoán cách bị “Take A Way” khai thác với mục tiêu làm rò rỉ nội dung bộ nhớ. Nếu khai thác thành công, hacker có thể tiếp cận dữ liệu bí mật trong bộ xử lý AMD.

Mỗi phần riêng biệt trong cặp tấn công kênh bên đều có sức mạnh riêng để tận dụng lợi thế của dự đoán cách. “Load+Reload” có thể lén lút sử dụng bộ nhớ chung của CPU AMD mà không làm gián đoạn dòng bộ nhớ đệm của nó. “Collide+Probe” cho phép kẻ tấn công truy cập vào bộ nhớ mà không cần phải biết về bộ nhớ chung hoặc địa chỉ vật lý của CPU. Nói chung, cặp tấn công này có thể gây tổn hại lớn đến vấn đề bảo mật của CPU AMD, bao gồm trao đổi dữ liệu giữa các chương trình trong cùng lõi, xây dựng kênh bí mật giữa các phần mềm vốn không nên giao tiếp với nhau và phá vỡ kỹ thuật ngẫu nhiên bố trí không gian địa chỉ (ASLR), yếu tố quan trọng để có quyền truy cập vào bộ nhớ.

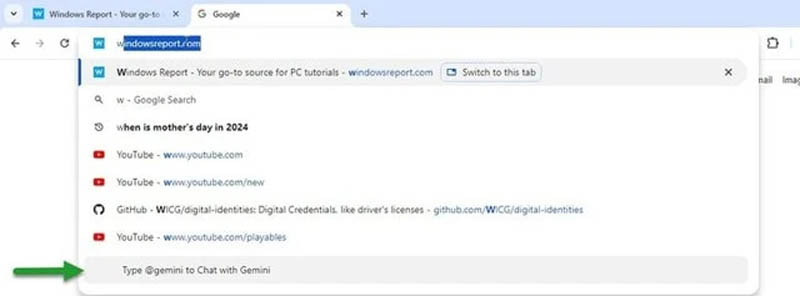

Trên thực tế, các nhà nghiên cứu đã chứng minh các khả năng tấn công trên xuất hiện trong nhiều cài đặt khác nhau, bao gồm các máy ảo dựa trên nền tảng đám mây và các trình duyệt phổ biến như Firefox và Chrome. Theo các nhà nghiên cứu, “Take A Way” đã được dùng để “trình diễn một kênh bí mật với tốc độ lên tới 588,9 kB/giây".

Trong báo cáo, các nhà nghiên cứu khẳng định có thể bảo vệ bộ xử lý của AMD khỏi sự tấn công từ “Take A Way” bằng các bản sửa lỗi firmware, một loại phần mềm có khả năng kiểm soát, giám sát và thao tác dữ liệu của hệ điều hành. Đây là giải pháp đã được chứng minh là hữu ích cho những lỗ hổng tương tự trong các đơn vị xử lý trước cuộc tấn công nguy hiểm của Spectre và Meltdown ảnh hưởng tới hàng tỉ hệ thống trên toàn thế giới. Tuy nhiên, trong hầu hết trường hợp, việc cập nhật firmware sẽ ảnh hưởng đến hiệu năng của phần cứng. Ngoài ra, cập nhật vật lý cho kiến trúc cơ bản cũng có thể hữu ích.

Các nhà nghiên cứu cho biết họ đã đề cập với đại diện AMD về các lỗ hổng này vào tháng 8 năm ngoái. Nhưng nhà cung cấp chip lớn thứ hai thế giới chỉ sau Intel vẫn chưa đưa ra phản hồi hoặc khắc phục sự cố công khai.