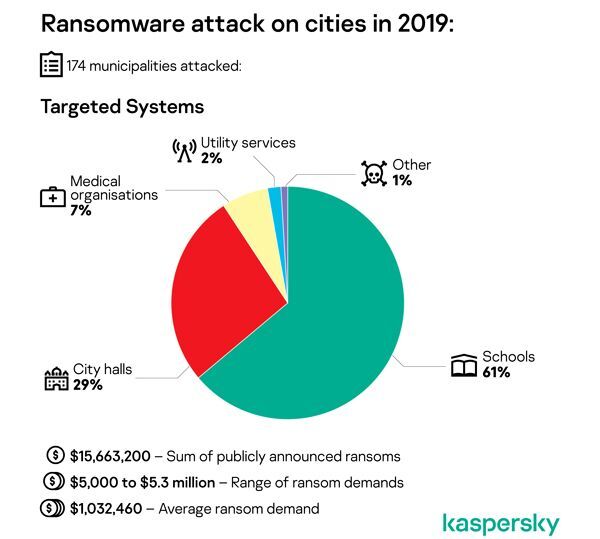

- Theo Kaspersky, 2019 là năm của các tấn công ransomware vào những thành phố lớn. Cụ thể, Kaspersky quan sát thấy có ít nhất 174 thành phố, với hơn 3.000 tổ chức đã bị ransomware tấn công trong năm 2019.

- Theo Kaspersky, 2019 là năm của các tấn công ransomware vào những thành phố lớn. Cụ thể, Kaspersky quan sát thấy có ít nhất 174 thành phố, với hơn 3.000 tổ chức đã bị ransomware tấn công trong năm 2019. Phát hiện này nằm trong Bản tin bảo mật của

|

Theo số liệu được công khai, số tiền chuộc ở nhiều mức khác nhau, có thể lên đến 5.300.000 USD tùy trường hợp. Các nhà nghiên cứu cho rằng những số liệu này không thể hiện chính xác chi phí cuối cùng cần chi trả cho một cuộc tấn công, vì hậu quả chúng gây ra sẽ kéo dài và nặng nề hơn nhiều. |

Năm 2019 đã chứng kiến sự phát triển nhanh chóng của một xu hướng đã hình thành trước đó, khi các tin tặc nhắm mục tiêu tấn công mã độc vào những tổ chức lớn. Các nhà nghiên cứu cho biết mặc dù những mục tiêu bị tấn công ít có khả năng chi trả cho một khoản tiền chuộc lớn, nhưng họ có xu hướng đồng ý với các yêu cầu mà tin tặc đưa ra - như chặn một dịch vụ nào đó của thành phố. Việc này sẽ ảnh hưởng trực tiếp đến phúc lợi của công dân, cũng như dẫn đến hậu quả không chỉ về tài chính mà cả những vấn đề xã hội nhạy cảm khác.

Nhà nghiên cứu bảo mật Fedor Sinitsyn tại Kaspersky cho biết: “Cần biết rằng, đưa tiền chuộc cho tin tặc chỉ là giải pháp ngắn hạn, tạo tiền lệ để chúng tiếp tục tấn công trở lại. Ngoài ra, một khi thành phố bị tấn công, toàn bộ cơ sở hạ tầng sẽ có nguy cơ bị xâm phạm. Do đó, hoạt động điều tra sự cố và kiểm toán kỹ lưỡng sẽ phải được tiến hành. Điều này dẫn đến chi phí bị đội lên, bên cạnh số tiền chuộc ban đầu. Đồng thời, dựa trên quan sát của chúng tôi, một số thành phố có xu hướng sẽ trả tiền chuộc vì họ thường có quỹ bảo hiểm rủi ro không gian mạng cũng như sự trợ giúp của bảo hiểm và ngân sách ứng phó sự cố. Tuy nhiên, tốt hơn hết là các thành phố nên chủ động đầu tư vào những giải pháp bảo mật và ứng phó sự cố, cũng như thực hiện kiểm toán bảo mật thường xuyên. Xu hướng tấn công vào các thành phố đang tăng lên, tuy nhiên chúng có thể bị kìm hãm và ngăn chặn bằng việc điều chỉnh cách tiếp cận với bảo mật mạng. Quan trọng hơn hết là nên từ chối trả tiền chuộc và đưa ra quyết định này như một tuyên bố chính thức”.

Ba họ mã độc "khét tiếng" nhất được Kaspersky điểm danh là Ryuk, Purga và Stop.

Trong đó, Ryuk xuất hiện hơn một năm trước, và từ đó đã hoạt động trên toàn thế giới, cả về tấn công tổ chức và cá nhân. Mô hình phát tán của Ryuk thường thông qua mã độc cửa sau, từ đó lây lan bằng các phương tiện phishing với tệp đính kèm độc hại được ngụy trang dưới dạng tài liệu tài chính.

Purga được biết đến từ năm 2016, nhưng chỉ gần đây, các thành phố mới được phát hiện là nạn nhân của trojan này. Purga có nhiều vector tấn công khác nhau - từ lừa đảo đến tấn công dò mật khẩu.

Stop cryptor là mã độc mới xuất hiện được 1 năm. Chúng được phát tán bằng cách ẩn bên trong trình cài đặt phần mềm. Phần mềm độc hại này đang trở nên phổ biến, đứng thứ 7 trong số 10 họ mã độc Trojan phổ biến nhất theo bảng xếp hạng Q3/2019.

Cùng với những thông tin này, Kaserspky đã đề xuất một số biện pháp để các tổ chức tự bảo vệ khỏi sự xâm nhập của phần mềm độc hại. Trong đó, được nhắc đến đầu tiên là việc chủ động cập nhật tất cả các cài đặt bảo mật ngay khi có bản cập nhật mới. Hầu hết các cuộc tấn công mạng đều có thể thực hiện bằng cách khai thác lỗ hổng đã được báo cáo và xử lý, do đó cài đặt bản cập nhật bảo mật mới nhất có thể làm giảm khả năng tổ chức bị tấn công.

Cùng đó, yếu tố được "nhắc nhở" thường xuyên là việc nâng cao nhận thức về an ninh mạng trong tổ chức, cá nhân.

|

Cácbiện pháp khác: |