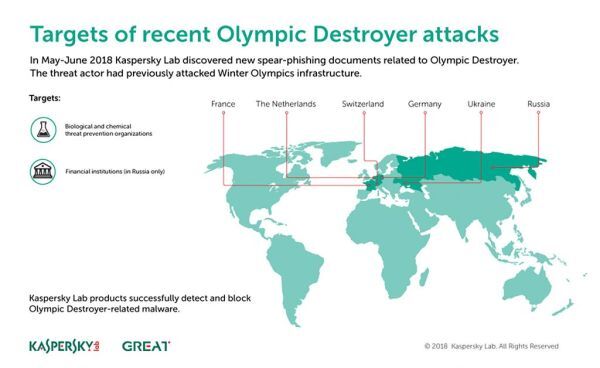

- Theo các nhà nghiên cứu tại Kaspersky Lab, mối đe dọa Olympic Destroyer đã từng tấn công lễ khai mạc thế vận hội mùa đông ở Pyeongchang vẫn còn hoạt động và lần này nó nhắm đến Đức, Pháp, Thuỵ Sĩ, Hà Lan, Ukraina và Nga.

- Theo các nhà nghiên cứu tại Kaspersky Lab, mối đe dọa Olympic Destroyer đã từng tấn công lễ khai mạc thế vận hội mùa đông ở Pyeongchang vẫn còn hoạt động và lần này nó nhắm đến Đức, Pháp, Thuỵ Sĩ, Hà Lan, Ukraina và Nga.

Nhân tố đe doạ đang phát tán phần mềm độc hại qua các tài liệu giả mạo gần giống với tài liệu vũ khí không gian mạng dùng để chuẩn bị cho khai mạc Olympic mùa đông. Một tài liệu “bẫy” như vậy liên quan đến “Spiez Convergence”, hội nghị về các đe doạ hoá-sinh diễn ra tại Thuỵ Sĩ và tổ chức bởi phòng nghiên cứu Spiez - tổ chức đóng vai trò chính trong cuộc điều tra tấn công Salisbury. Một tài liệu khác nhắm đến cơ quan kiểm định sức khoẻ và thú y ở Ukraina. Các nhà nghiên cứu đã phát hiện tài liệu giả mạo bằng tiếng Nga và tiếng Đức.

Mục tiêu cuối cùng là trích xuất các tài liệu độc hại được thiết kế để cấp quyền truy cập chung cho các máy tính bị tổn hại. Một cơ chế mở và miễn phí, phổ biến như Powershell Empire, được sử dụng cho giai đoạn thứ hai của cuộc tấn công.

Những kẻ tấn công sử dụng web server hợp lệ để điều hành và quản lí phần mềm độc hại. Các máy chủ sử dụng một hệ thống quản lí nội dung (CMS) phổ biến gọi là Joomla. Nhà nghiên cứu phát hiện một trong những máy chủ quản lí payload độc hại sử dụng phiên bản Joomla (v1.7.3) phát hành vào tháng 11/2011, cho thấy một biến thể lỗi thời của CMS đã được sử dụng để tấn công máy chủ. Dựa trên phép đo từ xa của Kaspersky Lab và dữ liệu được đăng tải lên dịch vụ đa quét xác định được Olympic Destroyer muốn nhắm đến Đức, Pháp, Thuỵ Sĩ, Hà Lan, Ukraina và Nga.

Trong cuộc tấn công trước, trong suốt Thế vận hội Mùa đông, giai đoạn thăm dò bắt đầu một vài tháng trước khi sâu máy tính tự điều chỉnh cấu trúc mạng. Rất có thể Olympic Destroyer đang chuẩn bị tấn công tương tự với động cơ mới. Đây là lí do tại sao chúng tôi khuyên các nhà nghiên cứu mối đe doạ hoá-sinh luôn cảnh giác cao và khởi động kiểm tra bảo mật ngoài lịch trình nếu có thể.

Sản phẩm của Kaspersky Lab đã phát hiện và ngăn chặn thành công các phần mềm độc lại liên quan đến Olympic Destroyer. Tìm hiểu thêm nhiều thông tin về sự trở lại của Olympic Destroyer tại đây.