- Theo Báo cáo Quý 2/2019 của Fortinet, Chỉ số Toàn cảnh của các mối đe dọa trên mạng đã chạm mốc cao nhất từ trước tới nay, tăng hơn 4% so với cùng kỳ năm ngoái.

- Theo Báo cáo Quý 2/2019 của Fortinet, Chỉ số Toàn cảnh của các mối đe dọa trên mạng đã chạm mốc cao nhất từ trước tới nay, tăng hơn 4% so với cùng kỳ năm ngoái. Theo Fortinet, nhiều công cụ mang mã độc hiện đại đã kết hợp các tính năng để tránh khỏi phần mềm chống vi-rút hoặc các biện pháp phát hiện mối đe dọa khác, trong khi các tin tặc thì tinh vi hơn trong việc che giấu và chống phân tích để tránh bị phát hiện.

Ví dụ điển hình là một chiến dịch thư rác điện tử cho thấy các đối thủ đang sử dụng và điều chỉnh các kỹ thuật chống lại những biện pháp bảo vệ an ninh mạng. Tin tắc sử dụng một email mạo danh có tệp đính kèm là tài liệu Excel có chứa macro (một chương trình chạy bên trong tập tin) độc hại. Macro có các thuộc tính được thiết kế để vô hiệu hóa các công cụ bảo mật, thực hiện các lệnh một cách tùy ý, gây ra các vấn đề về bộ nhớ và đảm bảo rằng nó sẽ chỉ chạy trên các hệ thống của Nhật Bản. Một ví dụ khác liên quan đến một biến thể của mã độc trojan ngân hàng Dridex, loại Trojan này đã thay đổi tên và hàm hash của các tệp tin mỗi khi nạn nhân đăng nhập, gây khó khăn cho việc phát hiện mã độc trên các hệ thống máy chủ bị nhiễm trojan.

Trong bối cảnh đó, việc gia tăng sử dụng các chiến thuật chống phân tích và lẩn tránh trên phạm vi rộng hơn là một lời nhắc nhở về sự cần thiết của các biện pháp phòng thủ đa lớp và khả năng phát hiện mối đe dọa dựa trên hành vi.

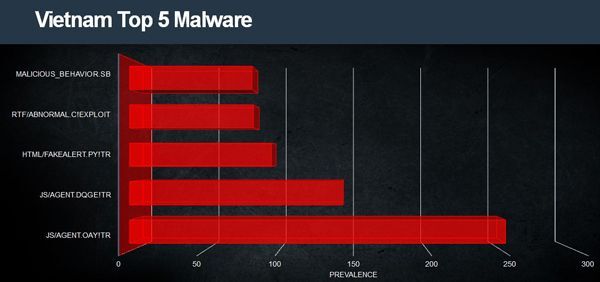

Top 5 mã độc tại Việt Nam, theo Báo cáo Quý 2/2019 của Fortinet

Bên cạnh đó, Báo cáo Quý 2/2019 của Fortinet cũng chỉ ra rằng mã độc tống tiền tiếp tục nhắm tới nhiều cuộc tấn công có mục tiêu hơn. Cụ thể, các cuộc tấn công nhằm vào nhiều thành phố, chính quyền địa phương và các hệ thống giáo dục cho thấy, mã độc tống tiền sẽ không biến mất mà thay vào đó sẽ tiếp tục gây ra mối đe dọa nghiêm trọng cho nhiều tổ chức, công ty trong tương lai.

Các cuộc tấn công sử dụng phần mềm gián điệp tiếp tục chuyển từ kiểu tấn công hàng loạt, đầu cơ trục lợi sang các cuộc tấn công có mục tiêu rõ ràng vào các công ty, tổ chức được coi là có khả năng kinh tế hoặc có động cơ để đòi trả tiền chuộc. Trong nhiều trường hợp, những tên tội phạm đã tiến hành thăm dò kỹ trước khi triển khai mã độc tống tiền trên các hệ thống đã được lựa chọn kỹ lưỡng để tối ưu hóa cơ hội thàng công. Đơn cử, phần mềm gián điệp RobbinHood được thiết kế để tấn công cơ sở hạ tầng mạng của công ty và có khả năng vô hiệu hóa các dịch vụ của Windows giúp ngăn chặn việc mã hóa dữ liệu và ngắt kết nối khỏi các ổ đĩa chung.

Một mã độc tống tiền mới hơn được gọi là Sodinokibi, có thể trở thành một mối đe dọa khác cho các tổ chức. Về tính năng, phần mềm này không khác lắm so với phần lớn các công cụ mã độc tống tiền thông thường. Nó gây rắc rối do phương pháp tấn công khai thác một lỗ hổng bảo mật mới hơn cho phép thực thi mã tùy ý mà không cần bất kỳ tương tác người dùng nào như các mã độc được gửi bằng email lừa đảo.

Bất kể phương pháp nào, phần mềm tống tiền vẫn là mối đe dọa nghiêm trọng đối với các công ty trong tương lai. Loại mã độc này chính là lời nhắc nhở về tầm quan trọng của việc ưu tiên phát triển các bản vá và cải thiện nhận thức về bảo mật thông tin. Ngoài ra, sự gia tăng các lỗ hổng bảo mật của Giao thức điều khiển máy tính từ xa (RDP), ví dụ như BlueKeep, là một cảnh báo rằng các dịch vụ truy cập từ xa có thể là cơ hội cho tội phạm mạng và các lỗ hổng này có thể bị lợi dụng như một phương pháp tấn công để lan truyền mã độc tống tiền.