- Được thiết kế để ăn cắp tiền từ tài khoản ngân hàng, trojan Android.ZBot đã đặt ra nhiều mối nguy hiểm nghiêm trọng cho người dùng Android.

- Được thiết kế để ăn cắp tiền từ tài khoản ngân hàng, trojan Android.ZBot đã đặt ra nhiều mối nguy hiểm nghiêm trọng cho người dùng Android. Được biết, từ tháng 2/2015, các biến thể khác nhau của mã độc này nhắm vào thiết bị người dùng di động tại Nga. Trojan này có khả năng đánh cắp thông tin đăng nhập, mật khẩu và các dữ liệu bí mật khác bằng cách hiển thị form xác thực lừa người dùng. Vì thế, tội phạm mạng hoàn toàn có khả năng kiểm soát sự xuất hiện của form như vậy trên thiết bị của nạn nhân.

Hơn thế nữa, chúng được "gắn chặt" vào các ứng dụng bị tiêm nhiễm tạo cho người dùng cảm giác chúng có thực và thuộc về các ứng dụng tương ứng trên thiết bị.

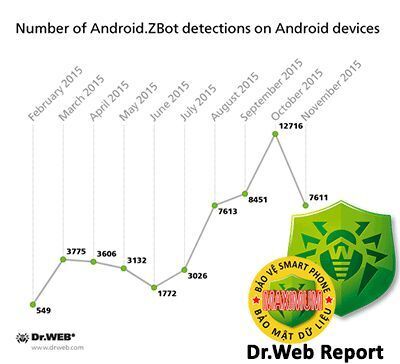

Theo các chuyên gia an ninh Dr.Web, các thiết bị lây nhiễm Android.ZBot được nhóm lại thành mạng lướt botnet (mạng lưới các thiết bị bị kiểm soát tập trung bởi tội phạm mạng). Một điểm cần lưu ý, số lượng thiết bị lây nhiễm sẽ không ngừng tăng lên với động thái tăng cường lây nhiễm chương trình độc hại này từ tác giả tạo ra chủng Trojan này.

Tại thời điểm này, các chuyên gia bảo mật Dr.Web đã phân tích một số biến thể của Android.ZBot.1.origin mà tội phạm mạng sử dụng chủ yếu nhắm đến người dùng Nga. Đặc biệt, phiên bản đầu tiên của Trojan này được phát hiện vẫn còn hoạt động.

Hiện tại, để bảo vệ thông tin, người dùng smartphone Android cũng nên cập nhật chương trình virus mới, bên cạnh chỉ tải ứng dụng từ các nguồn tin cậy và không nên cài đặt các chương trình đáng ngờ.