- Theo báo cáo Digital Footprint Intelligence (DFI) từ Kaspersky, 95% quảng cáo trong khu vực khu vực châu Á – Thái Bình Dương là về rò rỉ cơ sở dữ liệu. Trong đó, Singapore và Úc là thị trường bán thông tin bị rò rỉ lớn nhất xét về GDP của đơn đặt hàng.

- Theo báo cáo Digital Footprint Intelligence (DFI) từ Kaspersky, 95% quảng cáo trong khu vực khu vực châu Á – Thái Bình Dương là về rò rỉ cơ sở dữ liệu. Trong đó, Singapore và Úc là thị trường bán thông tin bị rò rỉ lớn nhất xét về GDP của đơn đặt hàng. Theo đại diện Kaspersky, hai loại dữ liệu chính được ghi nhận là từ hoạt động lừa đảo và dấu vết của tấn công mạng, tuy nhiên báo cáo này sẽ tập trung vào việc phát hiện tấn công.

Theo đó, hoạt động của Darknet liên quan đến tác động của cuộc tấn công (quảng cáo về việc bán dữ liệu bị rò rỉ và dữ liệu bị xâm phạm) "thống trị" các số liệu thống kê, vì chúng được lan truyền theo thời gian, nơi bọn tội phạm bán, bán lại và đóng gói lại rất nhiều dữ liệu bị rò rỉ trong quá khứ.

Các chuyên gia bảo mật từ Kaspersky đã chỉ ra 3 giai đoạn trong "quy trình" mua bán dữ liệu bị rò rỉ này.

Giai đoạn 1: Tạo nhu cầu mua quyền truy cập

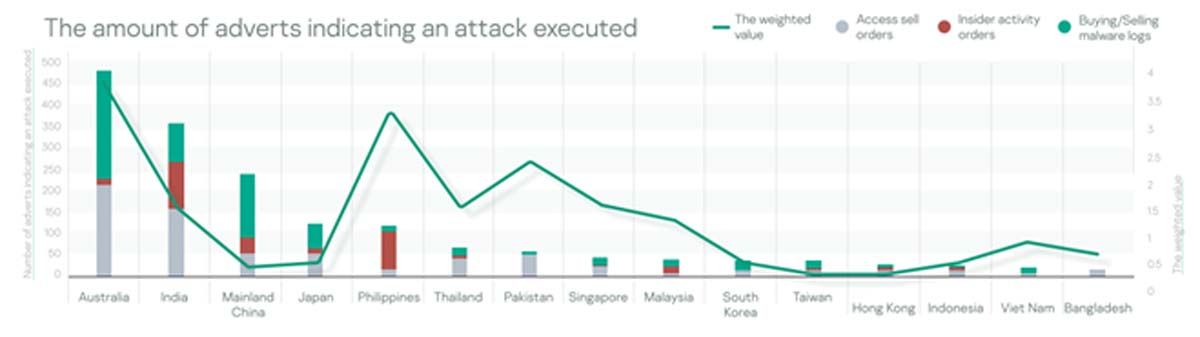

Có vẻ như với tội phạm mạng, dư địa thị trường cho nội dung quảng cáo này rất lớn. Các tổ chức tại Úc, Ấn Độ, Trung Quốc và Pakistan là những mục tiêu chính. Các quốc gia này chiếm 84% danh mục quảng cáo trong giai đoạn chuẩn bị.

Pakistan và Úc thu hút sự hứng thú của tội phạm mạng với số lượng đơn đặt hàng cao.

Xét về quy mô cơ sở hạ tầng, kinh doanh và mức độ công nghiệp hóa, Trung Quốc ít thu hút sự chú ý hơn. Nguyên nhân có thể do rào cản ngôn ngữ và sự phức tạp với quyền truy cập vào mạng theo cấp độ tại quốc gia này.

Đơn đặt hàng mua quyền truy cập là yêu cầu dùng để mua quyền truy cập vào một hoặc nhiều tổ chức, ngành nghề trong khu vực nhất định.

Đơn đặt hàng mua các hoạt động trong tổ chức là yêu cầu mua dịch vụ thể hiện các hoạt động của tổ chức có thể gây ra rò rỉ dữ liệu và thông tin mật, dịch vụ thu thập thông tin nguồn (chẳng hạn như yêu cầu trích xuất dữ liệu PII). Những đơn đặt hàng này là loại khó phát hiện nhất đối với việc lập kế hoạch khắc phục.

Giai đoạn 2: Đặt hàng quyền truy cập

Đây là giai đoạn tin tặc đã sẵn sàng để tấn công. Bằng chứng tìm được cho thấy kẻ tấn công có khả năng hoặc có quyền truy cập vào hệ thống hoặc dịch vụ của tổ chức, nhưng chưa "ra tay".

Khi nó được quảng cáo trên Darknet, đồng nghĩa với việc tấn công đã được thực hiện. Liên quan đến giai đoạn này, Úc, Ấn Độ, Trung Quốc và Philippines chiếm 75% quảng cáo bị Kaspersky phát hiện.

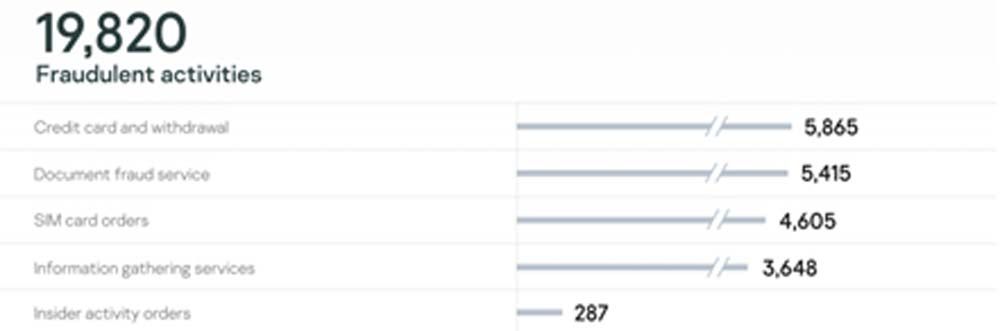

Theo Kaspersky, ở giai đoạn này sẽ có 3 loại hình quảng cáo chính: Giao dịch truy cập bước đầu (bán hàng theo đơn lẻ, hoặc bán sỉ đối với tổ chức phân loại theo ngành nghề, khu vực); Kinh doanh hoạt động (Đơn đặt hàng mua các hoạt động trong tổ chức là yêu cầu mua dịch vụ thể hiện các hoạt động của tổ chức có thể gây ra rò rỉ dữ liệu và thông tin mật, dịch vụ thu thập thông tin nguồn, chẳng hạn như yêu cầu trích xuất dữ liệu PII); Phát tán phần mềm độc hại (malware đánh cắp thông tin thu thập các thông tin xác thực, biến chúng thành dữ liệu có thể bán lại hoặc có thể truy cập bằng tên người dùng và mật khẩu của tài khoản).

Với giai đoạn này, Philippines, Pakistan, Singapore, Úc và Thái Lan có số tổ chức bị tấn công nhiều nhất xét về GPD.

Cùng đó, Philippines, Ấn Độ và Trung Quốc đang thống trị thị trường dịch vụ “nội gián” với 82% doanh thu đơn hàng.

Giai đoạn 3: Rò rỉ dữ liệu và buôn bán dữ liệu

Rò rỉ dữ liệu xuất hiện kéo theo việc bán thông tin hoặc quyền truy cập miễn phí vào thông tin đó. Dấu hiệu nhận biết có thể là rò rỉ dữ liệu cũng như các đơn "đặt hàng" hoạt động nội bộ: bán hoặc truy cập miễn phí vào dữ liệu nội bộ, bao gồm nhưng không giới hạn ở cơ sở dữ liệu, tài liệu bí mật, PII, thẻ tín dụng, thông tin VIP, dữ liệu tài chính và nhiều hơn nữa.

Các tổ chức tại Úc, Trung Quốc, Ấn Độ và Singapore chiếm 84% tổng đơn đặt hàng mua thông tin bị rò rỉ trên Darknet.

Singapore và Úc là 2 thị trường bán dữ liệu bị rò rỉ lớn nhất xét về GPD đơn đặt hàng.

Theo ông Chris Connell - Giám đốc Điều hành Kaspersky khu vực châu Á – Thái Bình Dương, từ chuẩn bị và triển khai tấn công đến gây ảnh hưởng bằng sự cố rò rỉ dữ liệu, bán và bán lại thông tin bị đánh cắp..., hệ thống bị lây nhiễm sẽ là một chuỗi các mối đe dọa đối với tổ chức và doanh nghiệp trong khu vực.

"Đánh cắp dữ liệu và có quyền truy cập vào công ty thường xảy ra như một hệ quả. Điều này có nghĩa là một cuộc tấn công thành công vào tổ chức có thể dẫn đến hai khả năng: Thông tin bí mật của bạn có thể bị đánh cắp và bị bán, và những tội phạm mạng này có thể mở và cung cấp hệ thống bị nhiễm của bạn cho nhiều nhóm độc hại hơn. Một giải pháp kép đòi hỏi khả năng phòng thủ chủ động bao gồm khả năng phản ứng sự cố mạnh mẽ và khả năng giám sát Darknet thông qua các báo cáo thám báo chuyên sâu và thời gian thực về mối đe dọa”, Chris Connell nói.

Theo Kaspersky, tội phạm mạng trên dark web thường cung cấp quyền truy cập từ xa qua RDP. Để bảo vệ cơ sở hạ tầng của công ty khỏi các cuộc tấn công thông qua các dịch vụ điều khiển và truy cập từ xa, hãy đảm bảo kết nối qua giao thức này được bảo mật bằng cách:

-

- Chỉ cấp quyền truy cập vào dịch vụ (ví dụ như RDP) qua VPN

- Sử dụng mật khẩu mạnh mẽ và Xác thực cấp độ mạng

- Sử dụng xác thực hai yếu tố cho tất cả các dịch vụ

- Theo dõi rò rỉ quyền truy cập dữ liệu. Dịch vụ giám sát dark web có sẵn tại Kaspersky Threat Intelligence (Thám báo mối đe dọa).